Contribuciones de la Mesa 3

Encapsulamiento de tráfico de Tor en sistemas móviles LTE autónomas

Autor:

Javier de la Cruz Martínez

Resumen:

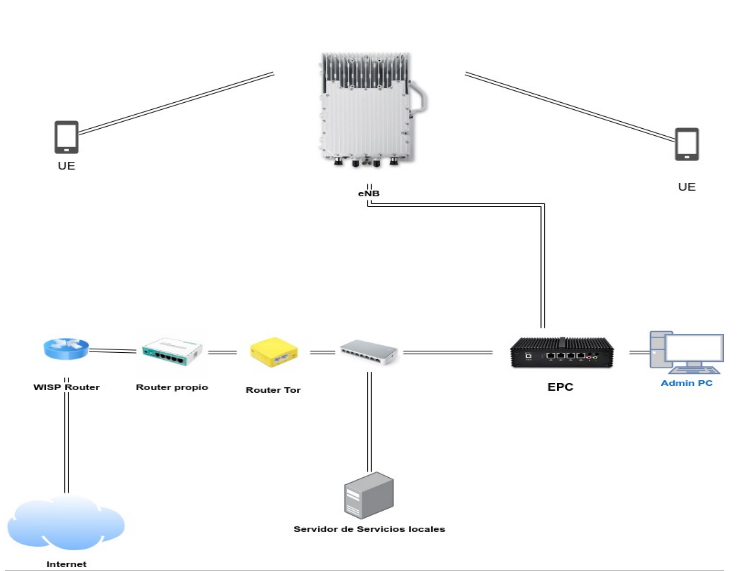

Demostrar el funcionamiento de la conectividad de dispositivos móviles en redes LTE autónomas, así como de su valoración en el encapsulamiento del tráfico a través de la integración de la red Tor, como mecanismo de privacidad que es uno de los derechos humanos fundamentales y la evasión de la censura, como limitan otro de los derechos humanos fundamentales que es la libertad de expresión.

Se utilizó una metodología experimental, para lograr los objetivos y el autor integró varios componentes para poder demostrar su hipótesis.

El laboratorio que se implementó únicamente se enfocó al funcionamiento de datos móviles, es decir con él protocolo IP, sin enfocarse en las funcionalidades de llamadas y mensajería instantánea (SMS).

Realizar análisis de tráfico desde la captura de datos a través de los componentes de red, tanto a nivel de red LTE como el intermediario a la conexión a internet.

Desde la perspectiva de la educación popular se pretende compartir la experiencia y vivir desde un entorno práctico, pudiendo adentrarnos desde una perspectiva social para la protección de nuestros datos así como de nuestra personas en entornos virtuales, que permitan comprender y construir otras formas de vivir en armonía con la tecnología, sin que pasemos de ser personas “usadas” (frase que Richard Stallman hace referencia en vez de mencionar personas “usuarias” ) que nuestro comportamiento es utilizado como mercancía en los procesos que se desarrollan en las plataformas existentes. Parte de los beneficios es la generación de conciencia para poder preparar(nos) en los contextos tecnológicos que tengan como objetivo principal el bien común, una de las metodologías propuestas para su compresión es utilizando un juego de roles, en el que se pueda dividir en grupo de personas que representen un entorno virtual, siendo una pieza de la arquitectura de red, en donde se puedan pasar información a través de las cuales puedan ver lo vulnerables que podemos ser en los contextos tecnológicos que no fueron pensados inicialmente con procesos seguros. A su vez permitir el desarrollo de otras herramientas que sean construidas por los colectivos de cada comunidad o comunidades participantes.

Palabras clave:

telecomunicaciones, privacidad, vigilancia, código abierto, anonimato, LTE, comunicaciones cifradas, autonomía tecnológica.

El documento de investigación se encuentra público (ha sido parte de mi proyecto de investigación final para mi master en Seguridad Informática) en el siguiente enlace: https://archive.org/details/encapsulamiento-de-trafico-por-tor-en-redes-lte-autonomas